我們一起聊聊虛擬移動網路安全

1.引言

隨著5G技術的崛起,虛擬移動網路(VMNs)正成為現代通信領域的重要組成部分,為移動通信帶來了前所未有的靈活性和效率。 然而,隨著這些創新技術的廣泛應用,我們也迎來了新的挑戰,其中突出的挑戰之一就是虛擬移動網路安全。 VMNs的虛擬化、軟體定義網路(SDN)和網路切片等新興技術不僅帶來了高度的靈活性,同時也引發了對數據和通信安全新層面的關切。

本文將介紹VMNS網路安全所面臨的關鍵問題,指明現代通信基礎設施中面臨的威脅,並提出解決這些挑戰的策略和創新,將引導您深入瞭解VMNS網路安全的核心問題及其應對方法。

總體概述

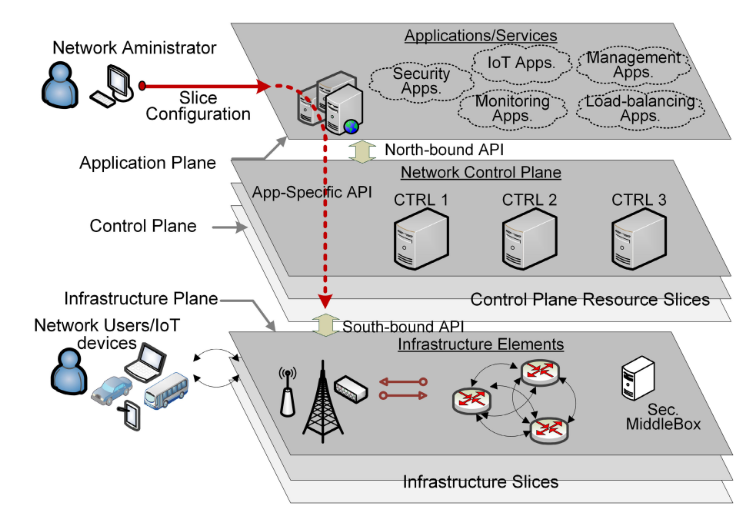

虛擬移動網路(VMNs)利用雲計算、網路功能虛擬化(NFV)和軟體定義網路(SDN),來有效地部署網路功能及在需要時擴展資源,為網路管理提供統一平臺,從而實現電信網路即服務(TaaS)。 如圖所示,通過利用網路和虛擬化技術,可以生成一個切片,例如車聯萬物(V2X)實驗切片,以在相同的共用基礎設施上提供多樣化的服務。

圖 啟用SDN的切片和安全功能佈局

圖 啟用SDN的切片和安全功能佈局

因此,VMNs的安全性將取決於SDN、雲平臺以及最重要的虛擬化技術NFV的安全性。 通信網路的虛擬化使我們能夠在同一物理基礎設施上部署多種服務。 虛擬化使通用商品系統能夠運行一個或多個不同的虛擬網路功能(VNFs)。 網路功能虛擬化(NFV),即通過軟體實現網路功能,以在通用網路設備上部署,帶來了虛擬網路功能(VNFs)的興起[1]。 NFV隨後成為5G及5G以後網路的重要技術[2]。 未來,新型垂直領域將跨越多個運營商環境,提供諸如電子健康、智慧家居和車輛對車輛通信等新服務。

軟體定義網路(SDN)是VMNs的主要使能技術之一,因為它具有提供物理網路基礎設施抽象的能力[3]。 SDN將網路控制與數據轉發元素分離,引入了網路可程式設計性,並在邏輯上將網路控制集中到中央位置進行整個網路的管理。 這些特性使網路更加強大,簡化了網路管理,並最小化了運營費用。 然而,這些特性也為新的安全漏洞和挑戰敞開了大門。 SDN在VNF的部署方面為NFV提供了極大的便利,同時在網路基礎設施中提供支援,因此SDN和NFV高度互補[4]。 由於所有這些技術高度相關且相互依賴,在這一小節中我們將討論面臨的安全挑戰及其可能的解決方案。

2.NFV的安全性挑戰

在虛擬移動網路(VMNs)中,網路功能虛擬化(NFV)所面臨的安全挑戰主要集中在虛擬化管理程式、虛擬機(VM)和虛擬網路功能(VNF)方面。 虛擬化威脅的概念在近期湧現,VMN中軟硬體的可用性、完整性和保密性都可能受到威脅。 在VMNs中,虛擬化管理程式(hypervisor)是一個負責在硬體上創建虛擬實例的中央實體。 安全威脅可能源於軟體實現、VNF配置、管理程式和雲平臺的安全弱點,以及對VNF的直接攻擊,如側通道攻擊、泛洪攻擊和惡意軟體注入[5]。

由於虛擬網路功能(VNFs)的動態特性,信任管理成為了另一個嚴重的問題。 因為VNFs能夠在多個網路之間移動,並由不同擁有者和運營商維護的雲平臺支援[5],它們可能成為攻擊的目標。 此類攻擊的目標包括使用者流量、VNF代碼和策略輸入,以及VNF的狀態。 攻擊者可能會利用操作環境的固有限制,包括其軟體和硬體[6],來實現這些攻擊。 此外,如果未定義標準介面,則可能面臨更嚴重的安全挑戰[7]。

NFV的安全解決方案

與中心化或核心網路元素類似,保護虛擬化管理程式NFV必須通過適當的身份驗證、授權和問責機制,必須採取確保可用性的安全機制。 對VNF包的安全驗證檢查可以避免在整個系統中引入安全漏洞。 因此,有多個提議提出通過適當的身份驗證和完整性驗證來進行VNF包的機密性檢查,以納入NFV系統。 還有其他關於保護系統免受惡意VNF的提議。 例如,文獻[8]中的作者提出並演示了一種驗證系統,使用標準TOSCA [9]數據模型保護NFV基礎設施(NFVI)的不同VNF安全屬性。

3.網路切片安全挑戰

網路切片通過在5G網路中實現資源分享,為移動通信帶來了創新,但同時也為安全性和隱私保護帶來了新的挑戰。 由於切片是移動網路的新概念,因此可能會出現與基於服務的架構(SBA)相似的設計和實施錯誤。 在切片的生命週期管理中,切片範本、切片配置API和用戶數據處理都可能成為攻擊的目標。 當切片運行時,可能會面臨拒絕服務(DoS)攻擊、性能攻擊、數據洩露和隱私侵犯等風險。 潛在的攻擊點涵蓋了用戶設備、服務介面、子切片、切片管理器、網路功能以及參與網路切片的各種網路資源。 切片間通信場景也為網路帶來了額外的安全隱患[10]。 此外,新的網路功能領域,如切片管理、切片隔離、切片間的安全區分,以及切片過程中演進分組核心(EPC)與5G核心網路(5GC)的交互,也都面臨著潛在的移動網路安全威脅[11]。

網路切片安全解決方案

為了給所有5G網路切片提供一致且高效的安全性,應特別關注確保端到端切片安全、切片隔離以及切片資源管理和編排的方法和技術。 針對不同的切片場景,需要制定新的信任模型以促進參與切片的各個行為者和網路之間的資源分享[10]。 同時,建立強大的隔離機制也是必要的,因為強大的隔離機制可以最大限度地減少一個惡意切片對其他切片及虛擬化管理程序的影響[12]。 通過主動監視網路流量,及時識別可疑和惡意活動,並利用SDN概念停止入站流量,可以提高網路中不同切片的安全性。

4.軟體定義網路的安全挑戰

數據平面與控制平面的分離、集中控制以及網路可程式設計性(通過可程式設計API)為SDN帶來了安全挑戰[13]。 例如,攻擊者可能利用平面間的通信通道偽裝一個平面,發動對另一個平面的攻擊。 此外,由於集中式控制器的存在,使其成為DOS和資源耗盡攻擊的潛在目標,這已通過對網路中實時數據包的時間戳[14]或往返時間[15]進行指紋識別得到了證明。 因此,SDN中針對網路控制點的攻擊相對容易實施。 另外,SDN允許應用程式程式設計或更改網路行為的特點,可能使惡意程式有機會暗中操控網路資源,例如流量重定向至殭屍網路或駭客或竊取使用者流量。 在虛擬移動網路(VMNs)中,由於查找惡意軟體的難度更大,因此能夠操縱網路的惡意軟體的威脅程度更高。

軟體定義網路的解決方案

要保护网络免受SDN攻击,首先需要克服传统SDN架构的弱点。举例来说,通过在逻辑上集中但在物理上分散网络控制权,可以防范资源耗尽攻击,并确保网络控制点在数据平面中保持始终可用[16]。为实现这种韧性,可采取多种策略,包括分解控制器功能,例如实施本地决策制定[17]、采用分层控制器[18]、增加资源并提升资源能力,以及利用配备机器学习(ML)的智能安全系统,以在攻击进入网络弱点之前采取积极的预防措施[12]。

此外,SDN还可用于提高虚拟网络的安全性[19]。通过利用SDN的虚拟机(VM)迁移技术,可以将资源移动到安全的区域。例如,面对DoS攻击,通过监测SDN转发平面中的负载状态(例如流表中的数据包计数器值),可以实时有效地进行VM迁移,从而提高可扩展性。相较于传统网络,SDN通过在集中控制平台上对实时网络进行编程的可编程API,以及独立于分层IP协议栈的特性,成功解决了实时VM迁移所面临的网络状态不可预测和VM迁移仅限于局域网(LAN)的难题。因此,加强SDN的韧性有助于提升虚拟移动网络(VMNs)的安全性[13]。

5.总结

本文深入探讨了虚拟移动网络(VMNs)安全方面的关键问题,特别聚焦于新兴技术如5G、网络功能虚拟化(NFV)、软件定义网络(SDN)以及网络切片等对网络安全提出的挑战。5G的引入使得VMNs能够更灵活地共享物理基础设施,但同时也引入了新的安全问题,例如flash网络流量的激增、无线接口的安全性、用户平面完整性等。网络切片的应用为资源共享提供了便利,NFV和SDN的应用为网络提供了更大的灵活性,但他们使得VMNs更为复杂,带来了新的安全威胁。

本文还探讨了针对这些挑战的安全解决方案,包括对NFV的保护、网络切片的端到端安全性保障、以及SDN中的攻击防范措施。强调了适当的身份验证、授权、问责机制以及安全验证检查的重要性,同时指出了在SDN中分布控制、资源增加、机器学习等措施可以提高整体网络的韧性和安全性等。

摘要

[1]B. Yi, X. Wang, S. K. Das, K. Li, and M. Huang, ''A comprehensive survey of network function virtualization,'' Comput. Netw., vol. 133, pp. 212–262, Mar. 2018.

[2] F. Z. Yousaf, M. Bredel, S. Schaller, and F. Schneider, ''NFV and SDN— Key technology enablers for 5G networks,'' IEEE J. Sel. Areas Commun., vol. 35, no. 11, pp. 2468–2478, Nov. 2017.

[3] G. Biczok, M. Dramitinos, L. Toka, P. E. Heegaard, and H. Lonsethagen, ''Manufactured by software: SDN-enabled multi-operator composite services with the 5G exchange,'' IEEE Commun. Mag., vol. 55, no. 4, pp. 80–86, Apr. 2017.

[4] J. Matias, J. Garay, N. Toledo, J. Unzilla, and E. Jacob, ''Toward an SDN-enabled NFV architecture,'' IEEE Commun. Mag., vol. 53, no. 4, pp. 187–193, Jan. 2015.

[5] I. Ahmad, T. Kumar, M. Liyanage, J. Okwuibe, M. Ylianttila, and A. Gurtov, ''Overview of 5G security challenges and solutions,'' IEEE Commun. Standards Mag., vol. 2, no. 1, pp. 36–43, Mar. 2018.

[6] E. Marku, G. Biczok, and C. Boyd, ''Towards protected VNFs for multioperator service delivery,'' in Proc. IEEE Conf. Netw. Softw. (NetSoft), Jun. 2019, pp. 19–23.

[7] W. Yang and C. Fung, ''A survey on security in network functions virtualization,'' in Proc. IEEE NetSoft Conf. Workshops (NetSoft), Jun. 2016, pp. 15–19.

[8] M. Pattaranantakul, Y. Tseng, R. He, Z. Zhang, and A. Meddahi, ''A first step towards security extension for NFV orchestrator,'' in Proc. ACM Int. Workshop Secur. Softw. Defined Netw. Netw. Function Virtualization, New York, NY, USA, Mar. 2017, p. 25.

[9] Tosca Simple Profile for Network Functions Virtualization (NFV) Version 1.0, TOSCA, Atlanta, GA, USA, 2015.

[10] R. F. Olimid and G. Nencioni, ''5G network slicing: A security overview,''IEEE Access, vol. 8, pp. 99999–100009, 2020.

[11] J. Cao, M. Ma, H. Li, R. Ma, Y. Sun, P. Yu, and L. Xiong, ''A survey on security aspects for 3GPP 5G networks,'' IEEE Commun. Surveys Tuts., vol. 22, no. 1, pp. 170–195, 1st Quart., 2020.

[12] M. Liyanage, I. Ahmad, A. B. Abro, A. Gurtov, and M. Ylianttila,A Comprehensive Guide to 5G Security. Hoboken, NJ, USA: Wiley, 2018.

[13] I. Ahmad, S. Namal, M. Ylianttila, and A. Gurtov, ''Security in software defined networks: A survey,'' IEEE Commun. Surveys Tuts., vol. 17, no. 4, pp. 2317–2346, 4th Quart., 2015.

[14] A. Azzouni, O. Braham, T. M. Trang Nguyen, G. Pujolle, and R. Boutaba, ''Fingerprinting OpenFlow controllers: The first step to attack an SDN control plane,'' in Proc. IEEE Global Commun. Conf. (GLOBECOM), Dec. 2016, pp. 1–6.

[15] H. Cui, G. O. Karame, F. Klaedtke, and R. Bifulco, ''On the fingerprinting of software-defined networks,'' IEEE Trans. Inf. Forensics Security, vol. 11, no. 10, pp. 2160–2173, Oct. 2016.

[16] E. Sakic, N. Ðerić, and W. Kellerer, ''MORPH: An adaptive framework for efficient and Byzantine fault-tolerant SDN control plane,''IEEE J. Sel. Areas Commun., vol. 36, no. 10, pp. 2158–2174, Oct. 2018.

[17] J. C. Mogul, J. Tourrilhes, P. Yalagandula, P. Sharma, A. R. Curtis, and S. Banerjee, ''DevoFlow: Cost-effective flow management for high performance enterprise networks,'' in Proc. 9th ACM SIGCOMM Workshop Hot Topics Netw., 2010, pp. 1–6.

[18] M. A. Togou, D. A. Chekired, L. Khoukhi, and G.-M. Muntean, ''A hierarchical distributed control plane for path computation scalability in large scale software-defined networks,'' IEEE Trans. Netw. Service Manage., vol. 16, no. 3, pp. 1019–1031, Sep. 2019.

[19] M. Liyanage, I. Ahmad, M. Ylianttila, A. Gurtov, A. B. Abro, and E. M. de Oca, ''Leveraging LTE security with SDN and NFV,'' in Proc. IEEE 10th Int. Conf. Ind. Inf. Syst. (ICIIS), Dec. 2015, pp. 220– 225.