掌握連接埠隔離技術,讓網路更安全

掌握連接埠隔離技術,讓網路更安全

目前網路中乙太網路技術的應用非常廣泛。然而,各種網路攻擊的存在(例如針對ARP、DHCP等協定的攻擊),不僅造成了網路合法用戶無法正常存取網路資源,而且對網路資訊安全構成嚴重威脅,因此乙太網路交換的安全性越來越重要。

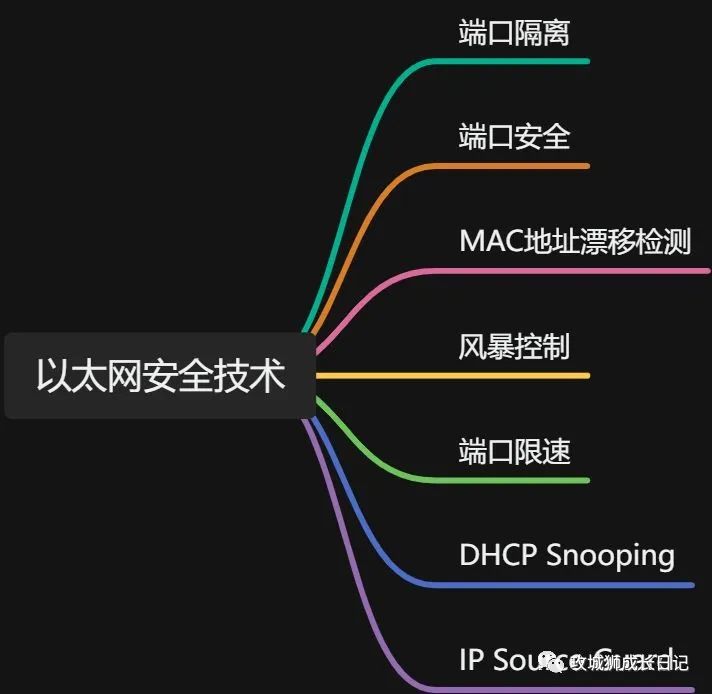

本系列透過介紹常見的乙太網路交換安全技術,包括連接埠隔離、連接埠安全、MAC位址漂移偵測、風暴控制、連接埠限速、MAC位址表安全、DHCP Snooping及IP Source Guard等常見技術,以提高對以太網交換安全的理解與認識。

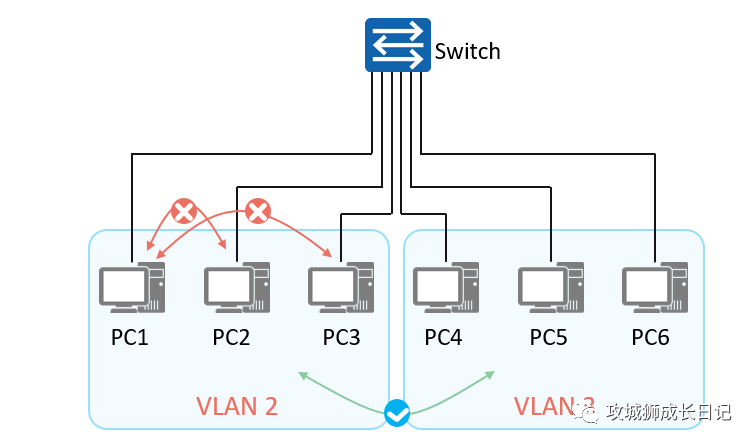

- 以太交換網路中為了實現封包之間的二層隔離,使用者通常會將不同的連接埠加入不同的VLAN,實現二層廣播域的隔離。

- 大型網路中,業務需求種類繁多,只透過VLAN實現封包二層隔離,會浪費有限的VLAN資源。

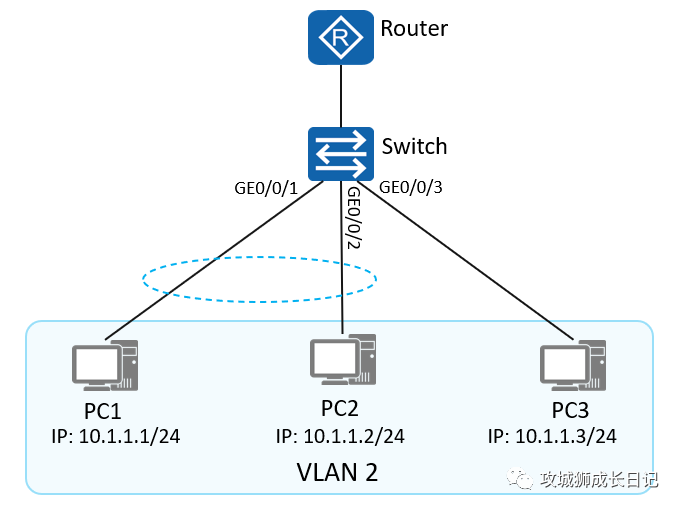

如下圖所示,由於某種業務需求,PC1與PC2雖然屬於同一個VLAN ,但要求它們在二層不能互通(但允許三層互通),PC1與PC3在任何情況下都不能互通,但VLAN 3裡的主機可以存取VLAN 2裡的主機。那麼該如何解決這個問題呢?

連接埠隔離技術概述

採用連接埠隔離功能,可實現相同VLAN內連接埠之間的隔離。使用者只需要將連接埠加入隔離群組中,就可以實現隔離群組內連接埠之間二層資料的隔離。連接埠隔離功能為使用者提供了更安全、更靈活的網路方案。

連接埠隔離技術原理

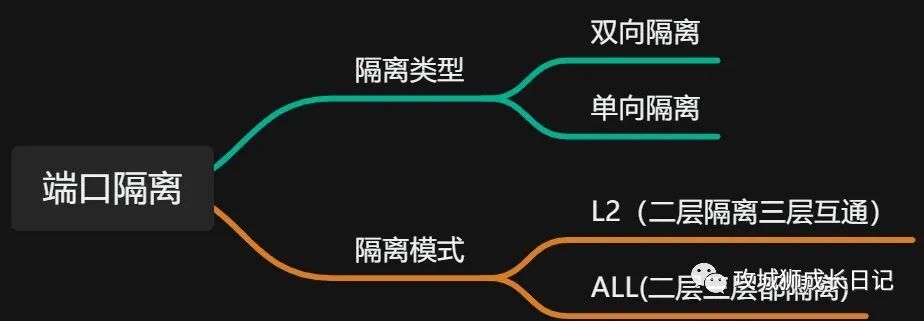

(1) 雙向隔離

同一埠隔離組的介面之間互相隔離,不同埠隔離組的介面之間不隔離。連接埠隔離只是針對同一裝置上的連接埠隔離群組成員,對於不同裝置上的介面而言,無法實現該功能。

(2) 單向隔離

為了實現不同連接埠隔離組的介面之間的隔離,可以透過配置介面之間的單向隔離來實現。缺省情況下,未配置連接埠單向隔離。

(3) L2(二層隔離三層互通)

隔離同一VLAN內的廣播封包,但是不同連接埠下的使用者還可以進行三層通訊。預設情況下,連接埠隔離模式為二層隔離三層互通。

(4) ALL(二層三層都隔離)

同一VLAN的不同連接埠下用戶二三層徹底隔離無法通訊。

採用二層隔離三層互通的隔離模式時,在VLANIF介面上啟用VLAN內Proxy ARP功能,並設定arp-proxy inner-sub-vlan-proxy enable,可實現相同VLAN內主機通訊。

連接埠隔離配置命令

(1) 使能埠隔離功能

[Huawei-GigabitEthernet0/0/1] port-isolate enable [ group group-id ]- 1.

缺省情況下,未使能連接埠隔離功能。如果不指定group-id參數時,預設加入的連接埠隔離組為1。

(2) (選用)配置連接埠隔離模式

Huawei] port-isolate mode { l2 | all }- 1.

缺省情況下,連接埠隔離模式為L2。

- L2 連接埠隔離模式為二層隔離三層互通。

- all 連接埠隔離模式為二層三層都隔離

(3) 配置連接埠單向隔離

[Huawei-GigabitEthernet0/0/1] am isolate {interface-type interface-number }&<1-8>- 1.

am isolate指令用來設定目前介面與指定介面的單向隔離。在介面A上配置與介面B之間單向隔離後,介面A發送的封包無法到達介面B,但從介面B發送的封包可以到達介面A。缺省情況下,未配置連接埠單向隔離。

連接埠隔離配置舉例

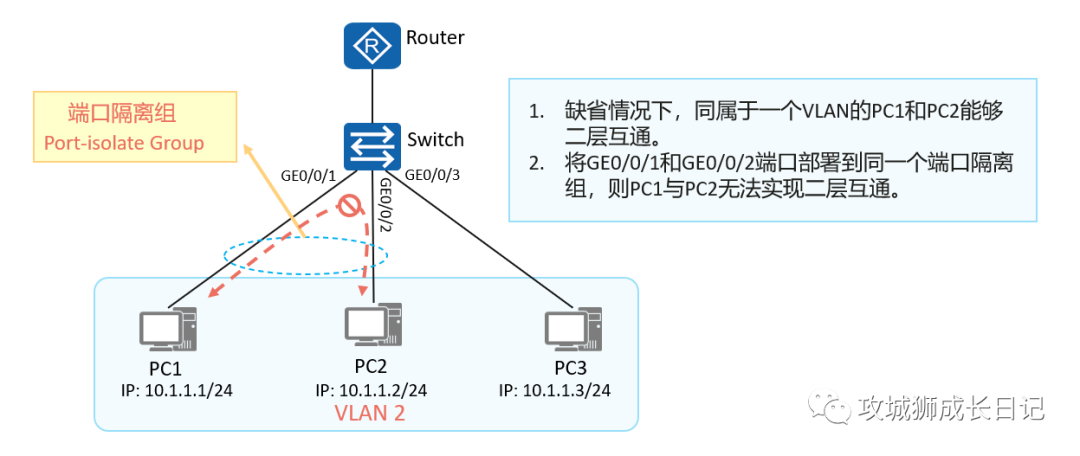

如圖所示:PC1、PC2和PC3屬於VLAN 2,透過設定埠隔離,使PC3可以與PC1、PC2通信,但PC1和PC2之間無法通訊。

Switch配置如下:

[Switch] vlan 2

[Switch] port-isolate mode all

[Switch] interface GigabitEthernet 0/0/1

[Switch-GigabitEthernet0/0/1] port link-type access

[Switch-GigabitEthernet0/0/1] port default vlan 2

[Switch-GigabitEthernet0/0/1] port-isolate enable group 2

[Switch] interface GigabitEthernet 0/0/2

[Switch-GigabitEthernet0/0/2] port link-type access

[Switch-GigabitEthernet0/0/2] port default vlan 2

[Switch-GigabitEthernet0/0/2] port-isolate enable group 2

[Switch] interface GigabitEthernet 0/0/3

[Switch-GigabitEthernet0/0/3] port link-type access

[Switch-GigabitEthernet0/0/3] port default vlan 2- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- display port-isolate group { group-id | all },查看連接埠隔離群組的設定。

- clear configuration port-isolate指令一鍵式清除設備上所有的連接埠隔離配置。

- port-isolate exclude vlan指令設定埠隔離功能生效時排除的VLAN。

連接埠隔離配置驗證

(1) 透過display port-isolate group group-number查看連接埠隔離群組中的連接埠

[SW]display port-isolate group 2

The ports in isolate group 2:

GigabitEthernet0/0/1 GigabitEthernet0/0/2- 1.

- 2.

- 3.

(2) 驗證同一埠隔離群組下主機網路不能互通。