Dry goods! Network segmentation – excellent data protection

Dry goods! Network segmentation – excellent data protection

Everyone who runs internal systems, whether physical or virtual, to support an enterprise's cybersecurity needs must be aware of their responsibilities. When it comes to protecting data, there is no substitute for network segmentation.

Segmentation becomes more important as designs become more complex. Businesses that only rely on software as a service (SaaS) or use no IT services are the only ones that don't need network isolation.

Before getting into the details of how to segment a computer network, it is important to first define what network segmentation is.

What is network segmentation and how does it work?

网络分段是一种网络安全方法,其将网络划分为更小的、独立的子网。其允许网络团队为每个子网划分安全控制和服务。

在网络分段中,一个物理网络被细分为多个逻辑网络。然后,一旦每个网络组件被分解为更小、更易于管理的单元,就会向其添加控件。

1.其是如何工作的?

如果想在更大的网络中构建各种不同的网络,那么网络分段非常好。相同级别的信任可以保护这些分段中特定类别的应用或端点。

网络分段可以通过多种方式实现:

(1) 基于边界的分段

基于边界的分段根据网络边界的可信度将网络划分为可信部分和不可信部分。其结果是一个内部网络分段程度较低的扁平网络,对内部资源几乎没有限制。固定网络点用于过滤和分段。

网络性能最初旨在通过虚拟局域网(VLAN)来提高,随着时间的推移,虚拟局域网逐渐发展成为安全工具,但从未打算使用。由于VLAN缺乏VLAN内过滤,因此可以提供更广泛的网络访问。

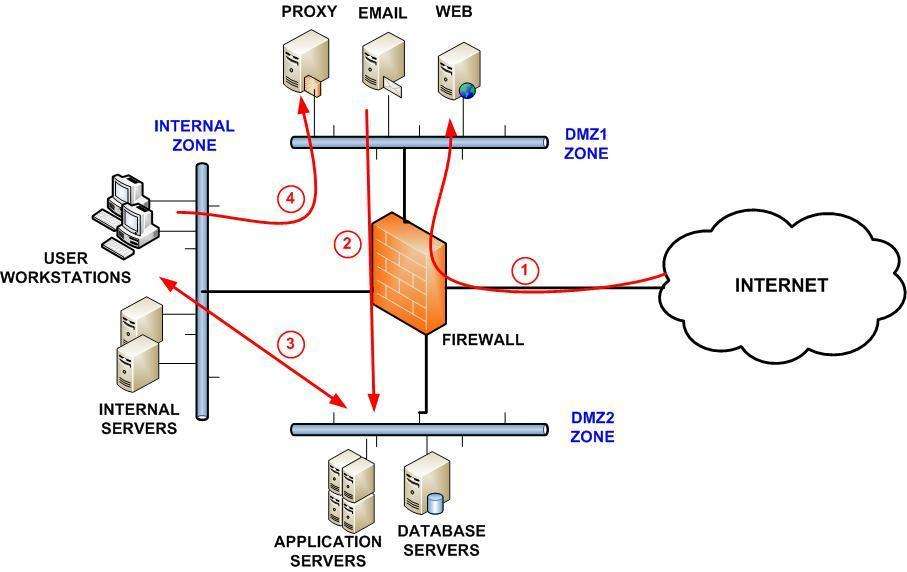

防火墙是保护网络边界的标准方法。如果想要管理南北移动的网络流量,但仍允许网段之间进行通信,那么这是正确的工具。

(2) 网络虚拟化

现在有许多企业拥有一系列网络区域,需要在不同的网络点进行分段。此外,网络必须处理的端点类型和信任级别的数量也有所增加。

因此,基于边界的分段不再足够。由于这些技术,云、自带设备(BYOD)和移动之间没有明确的边界点。如果能进一步深入到具有更大分段的网络中,安全性和性能将会得到提高。由于当今东西向的流量模式,甚至需要更多的网络分段。通过网络虚拟化,可以将分段使用到下一个级别。

网络虚拟化以其最简单的形式,提供独立于物理基础设施的网络和安全服务。网络虚拟化是促进有效网络分段的重要因素,因为其使整个网络的分段成为可能,而不仅仅是在边界。

2.网络分段示例

子网或子网分段是一种通过将大型网络划分为较小的子网或网络来预防安全漏洞的措施。

网络分段旨在限制子网之间的通信,以减少对设备、数据和应用的非法访问。因此,实施网络分段对于零信任至关重要,因为其减少了网络内横向移动的机会。

分段网络上的每个子网都充当虚拟局域网(VLAN)。子网可以通过安全策略互连,安全策略指定允许哪些用户、服务和设备互连。最无价的资产将受到最严格的安全措施的保护。

网络分段示例:

使用内部防火墙作为网络分段示例是实现此目的的一种方法。网络专家可以将防火墙两侧的两个网络划分为子网。例如,在数据通过防火墙到达网络的另一端之前,可以在第一子网环境中检查数据是否存在有害代码。

当涉及到路由数据时,网络分段也是一个非常宝贵的工具。工程师可以限制通过特定网段发送的数据类型,以提高安全性,或减少对网络硬件造成压力或消耗额外资源的流量。

其他网络分段示例包括,已获得网络访问权限的人员尝试在网络中移动以访问和利用敏感数据。如果网络是平坦的(没有网桥或路由器等中间设备),攻击者可以通过单个入口点轻松访问整个系统。

对于当今复杂的现代互联企业而言,扁平网络由于系统之间的横向访问而特别容易受到攻击。

另一方面,如果网络被分段,恶意流量将无法快速访问整个生态系统。因此,攻击者将被限制在其最初渗透的区域,从而给IT部门时间来检测漏洞并减轻其影响。

网络分段策略

网络分段有助于企业在采用零信任安全策略的同时,最大限度地降低网络安全风险。此外,网络分段造成了零信任网络障碍。

长期以来,只有网络边界可以得到保护。使用这些步骤,可以成功地对企业的网络进行分段。

1. 确定有价值的信息和资产

组织的数据和资产的价值并不完全相同。为了保持系统的平稳运行,一些系统,如客户数据库,是必要的。打印机是一种有用的工具,但对企业的运营并不重要。

2. 对每个资产的分类应用标签

在为这些资产分配标签时,应考虑敏感性(即公众受到严格限制)和资产所包含的数据类型。此外,遵守支付卡行业数据安全标准(PCI DSS)等要求有助于制定划分策略。

3. 绘制网络数据流图

通过将网络划分为离散的部分,网络分段有助于增强网络安全性。一旦攻击者建立了立足点,将很难在网络中横向移动。

4. 识别和分类资产子组

在网络环境中,某些资产具有相似的功能并且经常进行通信。因此,如果这些系统彼此隔离,就不可能维持正常运行,因为必须有一些例外情况。

5. 为分段部署网关

确定划分边界至关重要,但如果不坚持这些边界,组织将不会获得什么优势。因此,需要安装网段网关,对每个网段实施访问控制。

6. 创建访问控制策略

根据分段,可能允许资产之间的无限流量。另一方面,网段间的通信必须受到网段网关的监控,并遵守访问控制策略。

如果考虑最小特权原则,应用分段应该只拥有履行其职责所需的权限。

7. 确保定期审计和审查

在定义微分段、部署分段网关以及制定和实施访问控制策略后,网络分段已接近完成。然而,网络分段策略的定义并不是一次性的工作。

8. 自动化

对于大型网络来说,定义网络分段策略可能是一项重大任务。手动执行所有这些任务可能是完全不可能的。

网络分段的类型

1. 网络分段

通过VLAN或子网对网络进行分段早已成为标准做法。可以通过创建虚拟局域网(VLAN)来创建更小的网段,虚拟局域网将所有主机虚拟地相互连接。

子网使用IP地址将网络划分为更小的部分,这些部分可以在网络设备的帮助下互连。因此,这些方法可以提高网络性能,并防止攻击传播到单个VLAN或子网之外。

这类方法面临两大障碍。网络经常被重新架构以满足分段要求。第二个问题是难以编写和管理驻留在网络设备上的成千上万条ACL规则来建立子网。

2. 防火墙分段

干货!网络分段–最佳数据保护

干货!网络分段–最佳数据保护

可以使用防火墙代替网络来确保分段。例如,可以通过部署防火墙将内部网络或数据中心划分为不同的功能区,使其相互隔离。这可以防止攻击传播到其他功能区域。这方面的一个例子是将工程应用与金融应用分开。例如,PCI数据就是需要保护的敏感区域的典型示例。

3. 使用SDN进行分段

SDN依靠与网络物理硬件隔离的集中控制器来提供更高的网络自动化和可编程性。例如,SDN网络覆盖实现可用于构建策略,通过一组分布式防火墙过滤数据包以实现分段。

当应用不适合网络边界时,成功的微分段所需的高复杂性就成为一个问题。因此,SDN侧重于网络策略,而不是其他技术所解决的工作负载和应用程序流的安全可见性。

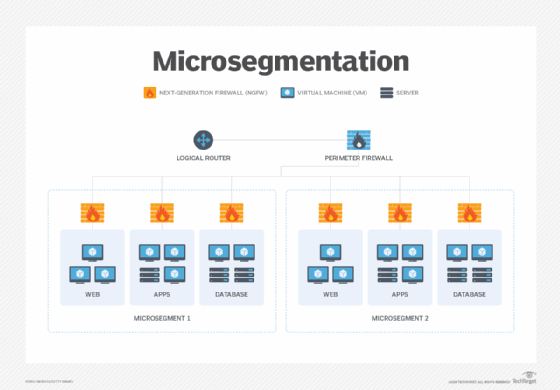

4. 微分段

干货!网络分段–最佳数据保护

干货!网络分段–最佳数据保护

可以在不使用子网或防火墙的情况下在计算机网络中实现分段,但这不是唯一的选择。每个数据中心或云工作负载操作系统都有一个本机状态防火墙,例如Linux的IP表或Windows的Windows过滤平台。

所有流量,除了被允许的,都会被此策略阻止。安全分段是微分段的别称,也称为基于主机的分段。

通过使用主机遥测数据,云和本地环境和应用可以被隔离。此外,地图可用于创建自动分段方法。策略使用标签,而不是IP地址或防火墙规则。在流程级别控制分段的能力是一个额外的优势。

此外,借助微分段安全性,数据中心可以在逻辑上划分为各个工作负载级别,然后针对每个分段进行定义和提供安全控制和服务。

网络分段的好处

1. 更好的网络性能

当进行更多检查时,可以更轻松地监控网络分段并检测可疑活动。此外,高级监控可以揭示问题的根源和范围。

管理人员可以通过密切关注日志事件和内部连接来查找有害活动的模式。因此,管理人员可以通过了解攻击者的操作方式来更好地保护高风险区域。

2. 限制网络攻击造成的损害

黑客只能访问分段网络上的单个子网。因此,可能需要一些时间才能掌握网络的其余部分。

当黑客试图渗透其他子网时,管理人员有机会加强计算机网络中其他分段的安全性。一旦问题得到控制,管理人员就可以集中精力处理被破坏的部分。

3. 保护易受攻击的设备

如果拥有强大的网络分段,则更容易限制对最敏感数据和系统的访问。如果用户的访问凭据被泄露或滥用,这可能成为保护该信息的救星。换言之,应用程序分段有助于保护企业免受内部和外部人员的侵害。

4. 减少拥堵

通过限制用户对单个网段的访问,分段有助于防范内部威胁。“最小特权策略”被赋予这种类型的安全性。通过将对网络重要部分的访问限制为少数人,可以减少黑客破坏关键系统的机会。

人是网络安全链条中最薄弱的环节。因此,最小特权政策至关重要。如果用户的登录凭证在分段网络中被泄露或滥用,入侵者将无法访问关键资源。

5. 包含网络问题

为了最大限度地减少网络漏洞造成的损害,良好的网络分段可以帮助防止攻击者突破系统,直到限制并关闭其为止。

分段网络可以保护终端用户和设备以及网段本身免受源自网络端点的威胁。

常见问题解答

问:为什么网络分段很重要?

答:由于网络风险和网络攻击的增加,人们对网络分段的认识出现了新的变化。作为安全策略的一部分,世界各地的企业和组织都在使用网络分段来抑制黑客。

流量效率是分段网络的好处之一。“数据包”是从一台计算机发送到另一台计算机的一小段数据,其中包含通信内容以及有关发送者和接收者的信息。

因此,网络将能够处理更高的流量,并且能够更好地应对未来的增长。

问:什么是网络安全中的网络分段?

答:网络分段为每个网段提供不同的安全服务,增强对网络流量的控制,提高网络性能和安全性。

首先,必须提高安全性。在安全方面,连接是最薄弱的点。这是因为大型扁平网络的攻击面总是很大。然而,当大型网络分解为较小的子网时,较小的子网会限制攻击面,并阻碍横向移动性。

例如,分段可确保某一部分中的恶意软件不会传播到其他系统。创建分段可以限制攻击的分布,并最大限度地减少攻击面。

问:如何对网络进行分段?

答:在网络分段中,较大的网络被分成较小的网络。防火墙、虚拟网络(VLAN)和其他方法可用于分隔网络。

如果基于分段的保护措施到位,以防止网络受到感染,勒索软件或黑客就无法在网络上传播。

对网络进行分段可以有效防御自行传播的病毒和恶意软件,例如勒索软件。如果用户双击已逻辑分段的网络部分中的故障链接,则破坏将仅限于网络的该部分,而不会扩散到其他部分。

问:网络分段有什么影响?

答:网络分段可以帮助保护内部网络资产最敏感的数据。在网络的关键数据服务器和互联网的其他部分之间添加一层保护层,可以大大降低遇到数据丢失或被盗的可能性。

对网络进行分段也是一个好主意,因为其可以防止非法流量或攻击到达不希望被访问的网络部分。当网络被分段时,其被划分成更小的网络,每个网络被称为“子网”。可以根据条件允许、禁用或阻止子网流量。

问:VPN是网络的一种分段吗?

答:虚拟专用网络(VPN)将专用网络扩展到公共网络,允许计算机相互通信,就好像它们直接连接到专用网络一样。

虚拟专用网络(VPN)提高了专用网络的功能性、安全性和管理性。虚拟专用网络(VPN)允许远程工作人员访问公共网络上不可用的资源。VPN连接并未预先加密,但这是一种常见的做法。

使用专用电路或隧道技术在现有网络上建立虚拟点对点连接,从而创建VPN。

问:网络分段的主要目的是什么?

答:3个主要目的:

(1) 安全

通过将网络资源划分为单独的网络,每个网络都有自己的硬件,可以大大减少单个逻辑网络的攻击面。

(2) 可见性

正确划分网络所带来的效率和资源利用率使管理人员受益匪浅。在特定分段中的可见性是高度特定的。

(3) 响应

另一个好处是,由于管理人员具有优越的网络可见性,因此管理人员对事件的响应速度比其他网络要快得多,尤其是具有共享服务器场的网络。

问:什么是网络分段图?

答:网络分段图,也被称为网络分段,涉及将网络分成许多子网或网段,每个子网或网段都作为自己独立的微网络运行。这种独立的微分段网络称为网络分段。通过对网络进行分段,管理人员可以根据日益具体的策略来管理网络不同子集之间的流量。

企业可以选择对其网络进行分段,以提高性能、改进监控活动、定位技术人员出现的问题、提高网络安全性等。网络分段图提供了用于将网络划分为其组成部分的过程的图形化图片。

问:网络分段是PCI要求吗?

答:对于任何想要保护其持卡人数据,同时缩小PCI DSS合规范围的企业而言,PCI网络分段是一项关键的安全策略。

在“扁平”网络中,卡片处理系统与后台软件集成。在这些情况下,必须确保整个网络遵守PCI DSS。这可能会大大增加确保企业网络安全所需的工作量。

As a result, many businesses continue to use flat networks despite their inherent security vulnerabilities. However, it's important to remember that this way of thinking can lead to increased PCI scope and security threats.

Q: What is segment control?

Answer: Segmentation is the process of separating a system by adding additional protection measures based on the degree of security required for the system. For example, segmentation can separate systems that are in scope of PCI DSS from those that are outside the scope of PCI DSS. Logical controls, physical controls, or a combination of both can be used for segmentation.

Some examples of segmentation methods used to reduce the scope of PCI DSS include preventing communication between out-of-scope networks and CDEs, configuring networks to prevent communication between different systems or subnets, and implementing physical access controls.

Q: Is DLP a PCI requirement?

A: Yes, using PCI DSS Requirement 11's Data Loss Prevention (DLP) technology, organizations can test the effectiveness of their data protection solutions by protecting sensitive data through automated and manual scans.

Using data loss prevention (DLP), system administrators can closely monitor how data is being used and transmitted. Therefore, a PCI DSS data loss prevention solution is necessary.

In addition to these functions, DLP software can monitor network traffic, keep computers within predetermined limits, and control email. In this way, data leakage can be prevented.

Q: How to achieve PCI compliance?

Step 1: Delete key authentication data and minimize data retention to mitigate the impact of a security compromise.

Step 2: Protect network systems and respond to breaches. Block and secure frequently compromised access points.

Step 3: Secure the payment card application. And address the security and control of payment applications.

Step 4: Manage and monitor access to the system. Monitor who has access to the network and what they do when connected.

Step 5: Keep cardholder data safe. Store primary account numbers (PANs) in a secure manner.

Step 6: Complete compliance work and verify that all controls are in place. Document your business' compliance requirements.

Q: Is Payeezy PCI compliant?

A: The First Data Payeezy Gateway Payment Page is a non-storage, "hands-off" solution that is fully compliant with the Payment Card Industry Data Security Standard (PCI-DSS).

Its payment pages limit merchant access to cardholder data while reducing the need for SSL certificates. The importance of PCI compliance is emphasized because it is a legally mandated requirement.

The Payeezy gateway payment page can be customized to meet the needs of merchants. Colors, logos and wording can be provided to the Payeezy gateway in HTML so that cardholders have the same user interface during payment as they would when shopping on a merchant website.

Q: What is PCI?

A: PCI DSS is a set of security guidelines designed to ensure that all businesses that acquire, process, store or transmit credit card information maintain a secure environment.

Paying with credit cards can be a risky business, so the Payment Card Industry Security Standards Committee was formed on September 7, 2006 to oversee the development of PCI security standards.

With the efforts of major payment card companies, PCI SSC was established to manage and monitor PCI DSS (Visa, MasterCard, American Express, Discover and JCB).

Q: Is recording of credit card numbers prohibited?

A: No credit card information should actually be recorded unless explicitly required by business process. Never obtain or disclose credit card information of any kind, including partial 16-digit numbers, without the cardholder's permission.

Physical security of paper and electronic media (such as removable electronic media, computers, reports, receipts or faxes) must include all records, including cardholder data.

Credit card processors should only have access to locked drawers and safes. In addition, all paper and electronic media should be included in the media inventory and an inventory log and audit trail should be maintained.